Ingeniería social, fraude y estafas en la red. Aprende a protegerte.

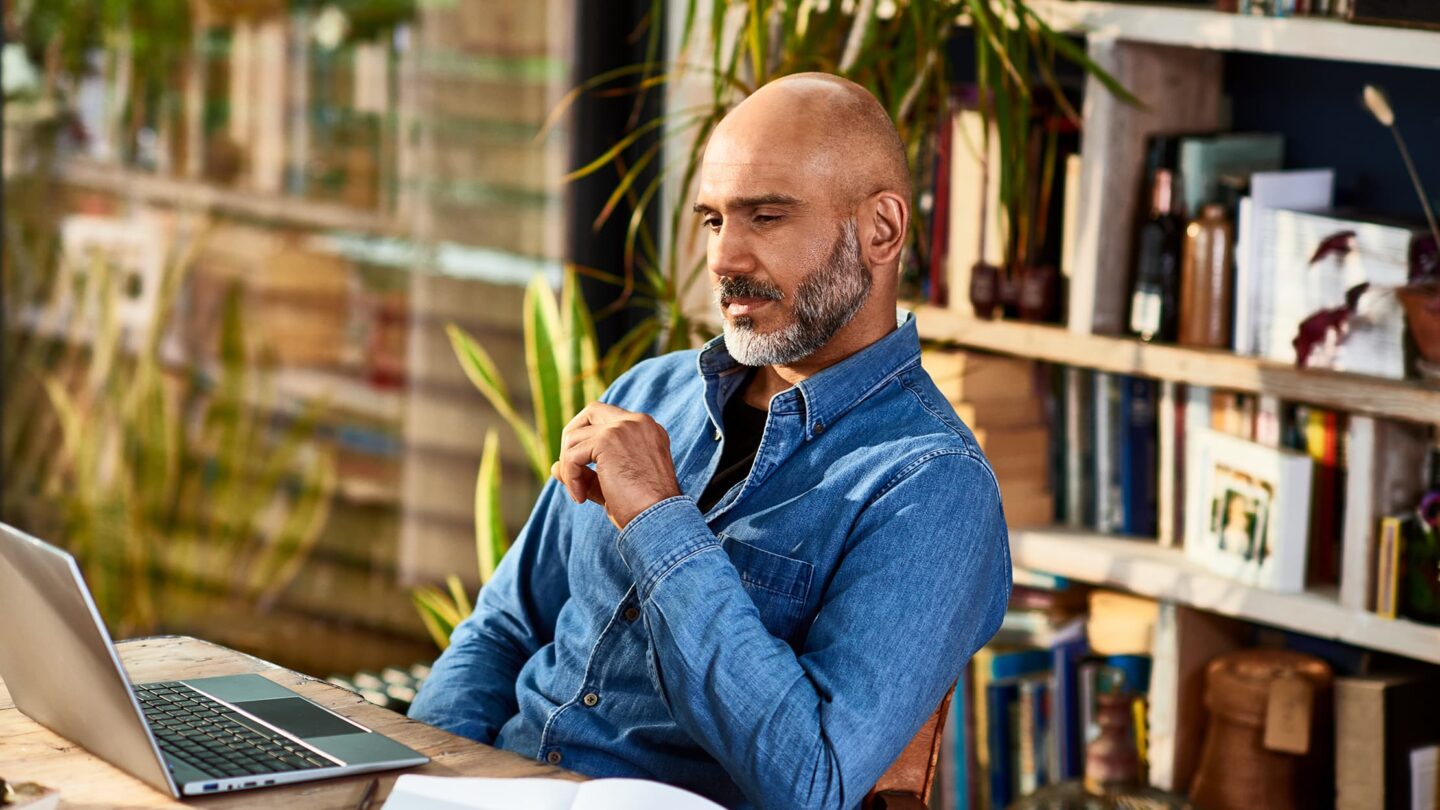

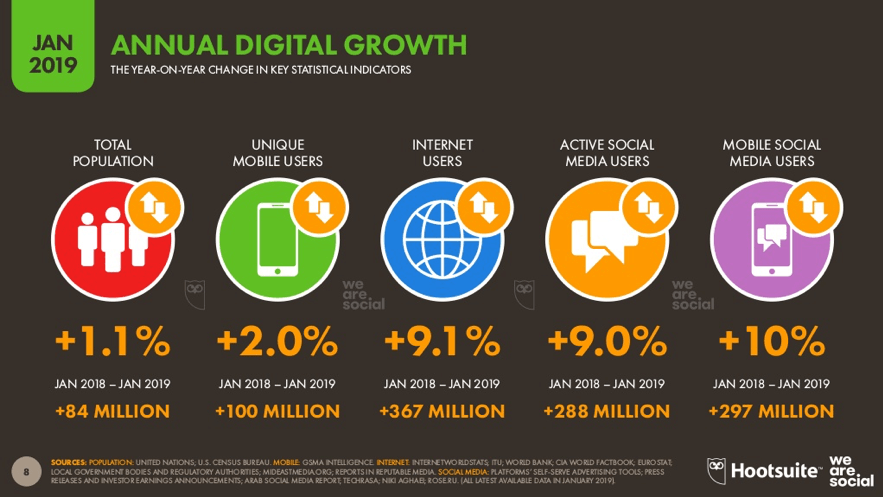

Cada año son más los usuarios que se conectan a Internet en el mundo. Esto es algo que probablemente no sorprenda a nadie, pues a día de hoy en las sociedades desarrolladas es prácticamente imposible vivir o trabajar sin conectividad. De 2018 a 2019, según el informe elaborado por Hootsuite , se han sumado un […]

Cada año son más los usuarios que se conectan a Internet en el mundo. Esto es algo que probablemente no sorprenda a nadie, pues a día de hoy en las sociedades desarrolladas es prácticamente imposible vivir o trabajar sin conectividad. De 2018 a 2019, según el informe elaborado por Hootsuite , se han sumado un total de 367 millones de internautas más, lo que representa una cifra de crecimiento del 9,1%. Otro dato interesante del informe es que un 52% de los usuarios, navega y accede a sus contenidos desde su dispositivo móvil.

Crecimiento de usuarios de Internet a Enero 2019

Los que llevamos ya unos años en el mundo digital, estamos familiarizados con los diversos esquemas de fraude y estafa que llevan lustros e incluso décadas entre nosotros. En especial, los más burdos o simples, aquellos que no se basan en nada técnico, sino que utilizan simplemente la ingeniería social. Un concepto que es ampliamente utilizado y conocido en el mundo de la ciberseguridad, pero que quizá para muchos de vosotros pueda ser desconocido. Un concepto que suele definirse como “el arte de manipular a las personas para que hagan lo que nosotros queramos que hagan”. Dicho así, puede sonar un tanto aterrador, a la par que pretencioso. Básicamente se trata del tradicional arte del engaño, de la manipulación, la persuasión, la seducción, el timo, la picardía… Utilizando por supuesto todos los recursos posibles que se tengan a mano. En particular en el mundo de la seguridad, cuando se utiliza la ingeniería social de manera profesional por parte de los ciberdelincuentes para comprometer usuarios y organizaciones y además se combina el engaño con elementos técnicos, el impacto que puede tener es devastador.

Ingeniería social, el arte del engaño

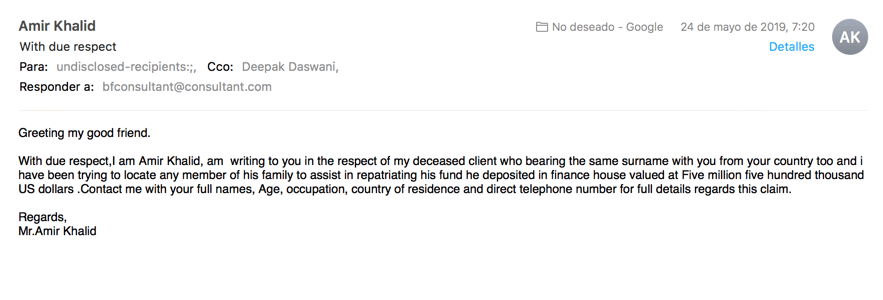

Pero no nos vamos a ir en este post/artículo a este tipo de ataques, sino a los esquemas más simples, como comentábamos en el párrafo anterior. Aquellos que se basan exclusivamente en el engaño. Sobretodo los que llevan años circulando por nuestras bandejas de entrada, esos que ya de hecho automáticamente suelen irse en muchas ocasiones a la carpeta de correo no deseado sin que tan siquiera lleguemos a leerlos. Hablamos de ejemplos clásicos como la estafa nigeriana, donde se nos ilusiona con una fortuna de una herencia lejana, un premio de una lotería a la que jamás jugamos, o un Mercedes Benz que nos tocó en un sorteo en el que jamás participamos. Ese tipo de fraude al igual que el de la novia rusa de Facebook a día de hoy es fácil de identificar por la gran mayoría de los usuarios. Existen también en la actualidad otros esquemas de estafa a como ofertas falsas de empleo, falsos alquileres vacacionales o fraude tanto a la hora de comprar como vender artículos por Internet que en algunos casos, dependiendo de la sofisticación de la telaraña tejida por los ciberdelincuentes,, sí que consiguen engañar a las víctimas causando estragos en su economía. Pues el fin último de estos ataques es el de sustraer su dinero a través de estos diversos señuelos.

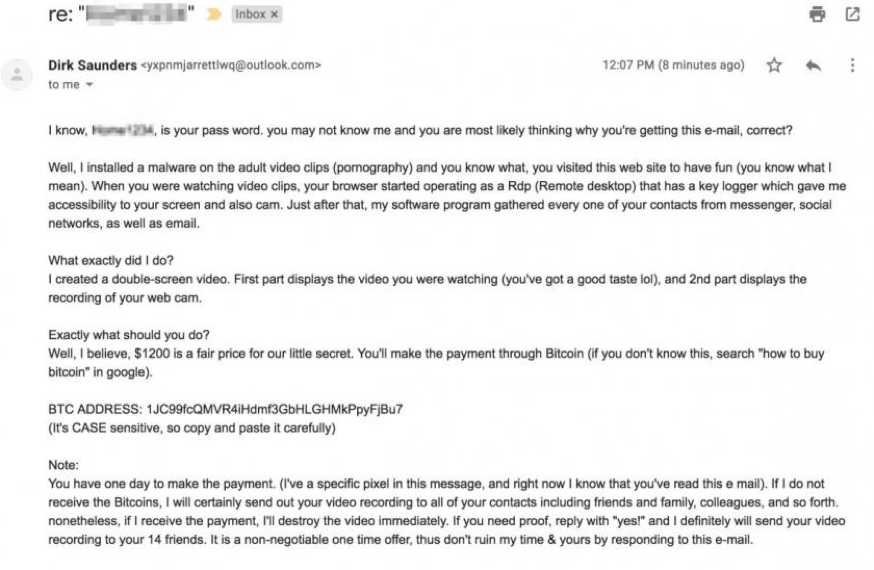

Ejemplo real y actual de intento de estafa nigeriana

Igualmente en estos últimos ataques, si un usuario presta atención a los detalles, cuestiona y contrasta la información, es posible identificar el engaño en que se basan y evitar ser comprometidos. Como también lo puede ser al recibir algún correo en el que se nos dice que nuestro equipo o algún sitio web que hemos visitado ha sido hackeado; que a raíz de dicha intrusión el ciberdelincuente ha obtenido imágenes de nuestra webcam y que para evitar que dichas imágenes se difundan debemos de acceder a una extorsión efectuando un pago en Bitcoins o similar. Sobretodo porque no nos dan ninguna prueba de que efectivamente hayan comprometido nuestro dispositivo y dispongan realmente de imágenes nuestras. Sin embargo, la cosa se complica cuando recibimos el mismo mensaje, pero con una frase que precede a lo expuesto anteriormente: “Tu contraseña es XXXX” siendo “XXXX” realmente nuestra contraseña, o alguna que hayamos utilizado en el pasado.

Ejemplo de estafa solicitando rescate económico e incluyendo contraseña de la víctima

¿Qué sucede entonces?

Aquello que en otras condiciones podría ser identificado como un engaño para un usuario con cierta experiencia de repente se convierte en todo lo contrario. Pues el efecto psicológico de ver reflejada en ese correo electrónico la combinación de dígitos y letras de nuestra contraseña (o alguna que hayamos usado en la anterioridad) es sobrecogedor. El temor se apodera de nosotros ante la posibilidad de que lo que se nos dice en el correo sea completamente verídico. Pues ahora sí existe una prueba irrefutable de que algo han podido obtener de nosotros. Si no, ¿cómo estaría nuestra contraseña ahí?

A lo largo de los últimos meses, son muchos los conocidos que me han contactado para consultarme por este tipo de correos. No sólo usuarios de a pie, sino también directivos de multinacionales, como responsables de pequeñas y medianas empresas. Todos ellos han acudido a mí con urgencia para consultar un tema “crítico” que resultó ser este nuevo tipo de estafa. Pues todos ellos estaban convencidos de haber sido comprometidos y necesitaban saber cómo proceder.

¿De dónde obtienen los ciberdelincuentes nuestra contraseña?

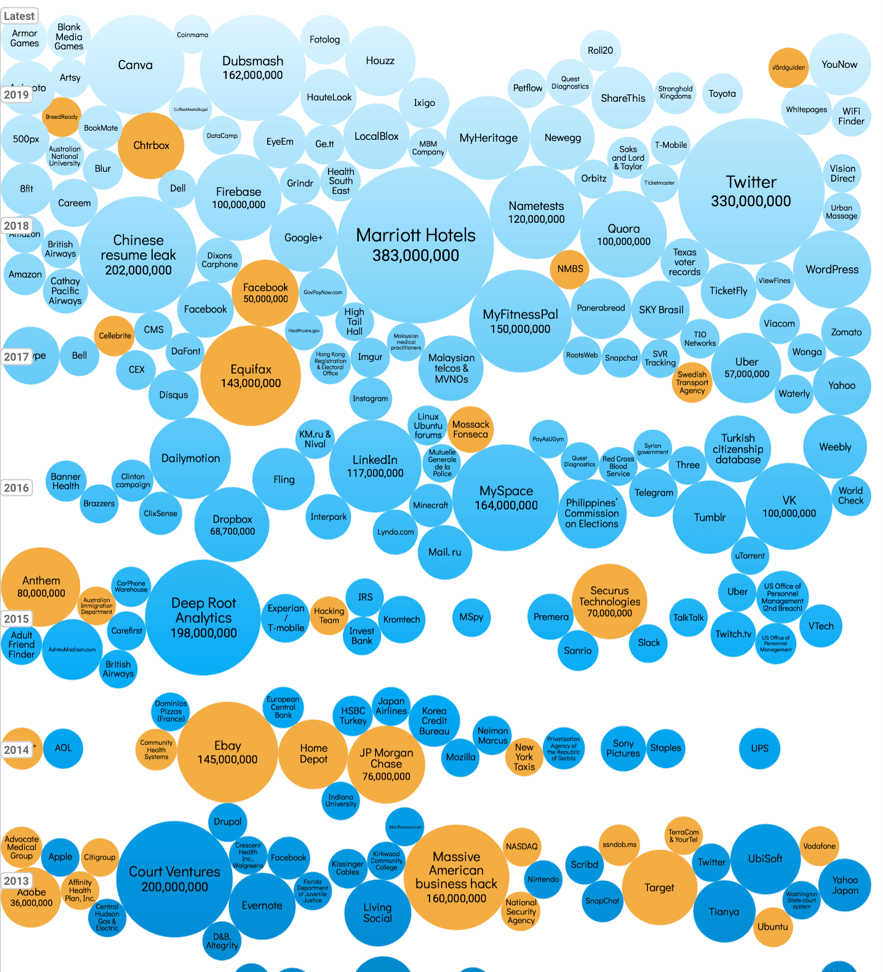

Probablemente muchos de vosotros hayáis visto en los últimos años noticias relacionadas con diferentes tipos leaks de cuentas de diferentes servicios que se han ido filtrando a raíz de diferentes incidentes de seguridad: Adobe (38 millones), Yahoo (3.000 mllones), Marriott (500 millones), eBay (145 millones),.. Estos son tan sólo algunos. A lo largo de los años hemos visto infinidad de casos similares en los que se conoce que se ha filtrado la información de millones de cuentas de usuarios de servicios como Dropbox, Google, Linkedin, Twitter, Amazon… Servicios que todos nosotros utilizamos.

Filtraciones de datos de 2013 a 2019

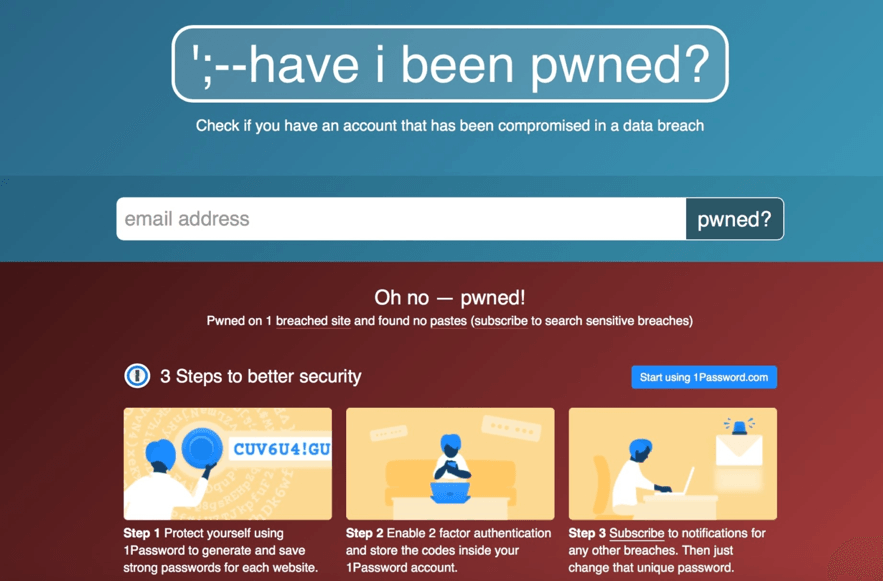

De hecho, una de las noticias más sonadas de este 2019 fue la de “Collection1”, la mayor filtración de datos conocida hasta la historia. En total más de 773 millones de registros conteniendo direcciones de correo con sus contraseñas asociadas. Una colección de leaks que proviene literalmente de más de 1.000 fuentes que ascendía al tamaño de 82 GB. Toda esta cantidad ingente de información fue analizada por el conocido Troy Hunt, experto en ciberseguridad reconocido que desde hace años administra el portal “Have I been pwned?”. En dicho portal, se incluye la información de todas las filtraciones conocidas hasta la fecha, de cara a que cualquier usuario pueda introducir su dirección de correo y consultar si ésta ha aparecido en alguno de estos numerosos leaks.

Por citar algunos populares además de los ya comentados, entre los servicios comprometidos que se encontraban en Collection1, había credenciales de Spotify o Netflix. Así que es muy probable que, si eres usuario de estos servicios, tu dirección de correo y tu contraseña pudieran encontrarse en este leak. O en alguno de todos los que se han producido hasta la fecha.

Portal “Have I been pwned” con la información de todas las filtraciones conocidas hasta la fecha

¿Qué deberíamos hacer?

Por ello, si nunca habéis comprobado vuestra dirección de correo en este portal, es recomendable hacerlo en algún momento para verificar si vuestra cuenta ha sido comprometida. En el caso de que lo hubiera sido y utilizaseis la misma contraseña para diferentes servicios, también es probable que, dependiendo del momento temporal del leak, ya os hubiesen robado la cuenta o hubiesen accedido a ella utilizando vuestra contraseña. Así como podéis haber sido objeto del intento de estafa comentado anteriormente. Ahora ya podréis intuir que es muy sencillo.

En algunos casos, los ficheros de esos leaks son accesibles para cualquiera que los pueda descargar de la red, y en otros, se mueven sólo en determinados círculos. Los ciberdelincuentes, conocedores del valor que dichos ficheros pueden suponer, evidentemente se hacen con esta información y la utilizan para comprometer directamente las cuentas que sigan utilizando la contraseña, o utilizar este esquema de estafa. Siempre con el objetivo de monetizar el valor de la información. Porque ya sabéis que el dinero (además del amor) mueve el mundo.

Por ello, no olvidéis comprobar vuestra dirección de correo en https://haveibeenpwned.com , modificar frecuentemente vuestra contraseña y evitar utilizar la misma para diferentes servicios. Sólo así podréis estar un poco más seguros en la red.